Las 10 Balas perdidas del Domain Admin Solitario

¿Sabes cómo proteger Active Directory? En este artículo hablamos de cifrado y protocolos seguros, Microsoft Tiering Model, Priviledge Access Workstations, Group Managed Service Account, Backup de Azure en modo WORM y muchas cosas más!

ACTIVE DIRECTORY , ENTRA ID

Oscar Tortosa

6/17/20249 min read

Recuerdo mi primera experiencia con sistemas de directorios, por aquel entonces andaba trasteando con el protocolo IPX/SPX y la red Novell. En los 90 Novell y Microsoft tenían una pelea sin tregua. En esos tiempos Novell estaba considerada como la segunda empresa de software más importante del mundo y su sistema de red Novell Netware fue el precursor de lo que hoy conocemos como Active Directory. Windows 2000 y su Directorio Activo (en adelante AD) tiene mucho y digo MUCHO de aquel Novell NDS. En editores de texto la película era similar, su WordPerfect estaba considerado como el estándar de la industria.

En aquellos tiempos me lo pasaba realmente bien, por las mañanas estudiaba sistemas, por las tardes trabaja en el departamento de postventa de FNAC para pagarme los estudios y el fin de semana íbamos a la caza de DJ´s como Laurent Garnier. Me colocaron en postventa porque era de los pocos que sabía de informática y conocía eso de los ordenadores, pero de sonido tenía poca idea, recuerdo la primera vez que me mandaron a montar un home cinema a casa de un pobre cliente…. ¡Apenas dominaba el estéreo y de esa caja no paraban de salir altavoces y un montón de cables! Allí aprendí algo de sonido y hoy puedo decir que ya sé lo que es el diafragma de Berilio de unas Everest…

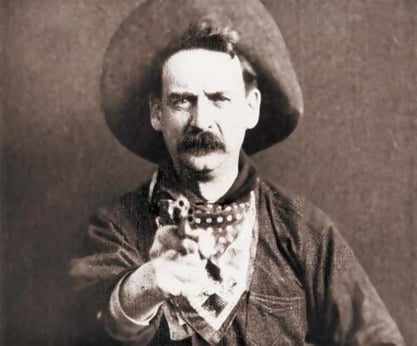

Pulsamos el botón en ese olvidado VHS (BETA era la ostia, pero ganó VHS) y como Marty McFly en regreso al futuro III daremos un pequeño salto a nuestro Espagueti Western. En el cinturón, enfundamos el famoso Colt Pacemaker con un tambor de 6 cartuchos y algunos sueltos en nuestro sucio bolsillo. De fondo suena una canción de Morricone.

BALA N1 La tumba de Wyatt Erp: La Importancia del Backup en AD

Tienes que pensar que un día llegará, te reventarán la seguridad y tu AD será comprometido. Trabaja con esa afirmación y las cosas te irán mejor.

Existen diferentes formas de hacer una copia de seguridad, pero tanto si utilizas software de terceros como si te lo montas tú, tu copia debe ser WORM. No me refiero al juego ese que se mataban gusanos con un bazoka, WORM es la abreviatura de Write Only Read Many, o lo que es lo mismo, un maldito backup que cuando lo escribes ni dios lo puede modificar. De poco te sirve tener un backup, si un ramsoware te lo altera.

La utilidad de Windows Backup es fantástica, te permite hacer una copia perfecta de tu AD de forma gratuita y soportada, pero piensa donde guardarlo. El día que te comprometan el AD, todos tus DC´s serán cifrados, no son un buen sitio.

Si tienes un Tenant de Azure, valora la opción de Azure Backup, existen varios artículos publicados en Microsoft, no te costará encontrarlos. Para empresas Microsoft tiene un servicio “Active Directory Recovery Execution Service” muy completo, en el pasado he aprendido mucho con este programa. Lo recomiendo al 200%.

Vale, tienes un backup de los wenos pero… ¿lo has probado? Sí, lo tienes que probar. Tienes que buscarte la vida para recuperar ese maldito backup y te recomiendo que como mínimo lo hagas un par de veces al año.

Cuando lo recuperes, recuerda que tienes que resetear dos veces la contraseña de la cuenta Kerberos, sí, esa que no sabías para qué se utiliza, la KRBTGTjkfdaklfdkañds.

Importante, ten custodiada en un sitio seguro, la contraseña del domain admin que necesitarás. Si no quieres que acabe en la darkWeb, no uses ficheros encriptados del tipo keepass que se puedan copiar en un USB. Esta contraseña es de las que deberías tener guardadas debajo de la almohada junto a tu Colt.

Por último, ten perfectamente documentado tu proceso de recuperación. Cuando tengas que usarlo porque te han atacado, tendrás muchas miradas en tus espaldas, no es momento de improvisar, solo tendrás un disparo.

BALA N2 Billy el manco: Limitando los Domain Admins

Los domain admins es algo que tienes que contar con los dedos de una mano y si eres miembro de la Yakuza y has perdido alguno por errores del pasado, mejor. En Assestments con Microsoft una cifra superior a 2 lo considera un riesgo crítico de seguridad. Cada domain admin debe tener una justificación clara porque cada domain admin adicional amplía la superficie de ataque.

En las integraciones con productos de terceros, los permisos de domain admin se piden como las patatas fritas en un Burger pero si te paras a analizar un poco los requisitos en la mayoría de los casos son permisos que con delegaciones sencillas puedes evitar.

Existen herramientas que te permiten gestionar las cuentas privilegiadas, por ejemplo, Active Roles de One Identity es una magnifica solución para delegar permisos.

BALA N3 La banda de Built: Gestión de Grupos BUILT-IN

Los grupos BUILT-IN son peligrosos, igual que los forasteros, cuando andas con grupos BUILT-IN nunca sabes cómo acaba el juego. He conocido grupos BUILT-IN verdaderamente duros, Account Operators, Backup Operators, etc…

Algunos de ellos tienen acceso a Domain Controllers y pueden modificar gran parte la infraestructura de red. Si lo primero que tienes que hacer es vaciar los Domain Admins, lo segundo es sin lugar a duda ir a por los BULT-IN.

Una vez los vacíes tendrás que pelearte con el cleanup del AdminSDHolder. Si no sabes lo que es, ya tienes entretenimiento….

¿Cuál vacío Óscar? T.O.D.O.S…

BALA N4 El valle del movimiento lateral: Segmentación y Seguridad

El movimiento lateral es ese viejo ladrón que te roba la placa de Sheriff y entra a todas partes. En ciberseguridad los atacantes van dando saltos laterales en busca de cuentas con privilegios que les permiten ir acercándose poco a poco a su objetivo. En directorio activo existe una solución para este problema, pero implementarlo no es sencillo. El modelo de Tiers, que te puedes descargar e instalar mediante unos scrips de Microsoft, delimita en 3 zonas o Tiers tu AD on-premises, la zona 0 para la parte crítica, la zona 1 para la infraestructura y la zona 2 para los dispositivos de usuario. La idea principal es que no puedas saltar a diferentes Tiers con la misma cuenta. De esta forma pones barreras lógicas en los movimientos laterales. Existe un modelo avanzado que se llama “Enterprise Access Model” adaptado a las necesidades modernas de las organizaciones, es decir, además de la configuración de Tiering, incorpora soluciones para securizar múltiples clouds, acceso de usuarios internos y externos, planes de datos, etc...

BALA N5 El mensaje del diablo: Protocolos y Cifrados Seguros

En una red Microsoft debes cerrar los protocolos y cifrados inseguros. En función del tamaño de la organización y de la obsolescencia de tu infraestructura, esto puede ser un trabajo sencillo o titánico. Si has llegado hasta aquí, seguramente te aplicará la ley de Murphy y estarás un poco jodido.

Por guiarte un poco, empieza por desactivar Windows Digest y SMBv1, lucha por ir hacía NTLM 5, dispara a DES, RC4 y prioriza el cifrado de AES 256.

El grupo Protected Users es importante, tus domain Admins deberían estar dentro, no enumeré todas las ventajas, pero en resumen impide que las cuentas que tengan el grupo utilicen protocolos inseguros. Tan recomendable como un viejo whisky de Kentucky.

Esos viejos XP, 2003, 2008, etc… sobran. Una forma de mejorar la seguridad de tu organización es eliminar sistemas operativos obsoletos y fuera de soporte. De lo contrario, deberás mantener esos cifrados inseguros como mantienes esas botas viejas e incómodas.

En cuanto al resto, ACTUALIZA, si recuerdas el segundo martes de cada mes porque te sacan tu serie favorita de Netflix vas mal. Si no te dice nada ese día también. Es tan importante tener actualizados tus sistemas como un abrevadero limpio para tu caballo.

BALA N6 El hombre que mató a PAW Valance: Equipos de Administración Segura

Si el movimiento lateral es un riesgo importante, el origen limpio es otro. Si tus administradores trabajan con dispositivos conectados a Internet, tienes que asumir que esos dispositivos serán comprometidos. Entonces, dependiendo de tus controles compensatorios (ejemplo, MFA, VPN, etc…) fuera del AD tendrás más o menos suerte.

He participado en peleas de bar donde Terence Hill defendía a tortazos herramientas PAM (Priviledge Access Management) (CyberArk o Safeguard) mientras que Bud Spencer golpeaba a favor de las PAW (Priviledge Access Workstation). Las dos soluciones aportan ventajas en la seguridad e incluso puedes combinarlas, pero la que tiene el sello de Microsoft por supuesto es PAW.

PAW en resumen es un equipo SIN conexión a Internet que SOLO puede conectarse a tus Domain Controllers u otros sistemas de Tier0 y con un bastionado específico de Microsoft. Para implementarlas necesitas descargas las ISO y realizar una configuración específica.

BALA N7 La mujer que susurraba secretos dormida: Políticas de Contraseñas y Cuentas de Servicio

En el momento de escribir este artículo, se ha publicado la noticia que Inglaterra prohíbe por ley las contraseñas sencillas, eso de 123456 por fin está fuera del juego. En la default domain Policy o si quieres configurar varias con las fine grained password policies, debes configurar parámetros importantes como la complejidad o el tamaño.

Si tienes un entorno híbrido, Password Protection es una buena opción para reforzar tus contraseñas. Sea como sea, si te pillo con una contraseña de 8 te reviento. Ya sé que no quieres movidas con tus usuarios, pero mínimo 12 o 14.

De todas formas, si una contraseña tan larga te genera problemas, ¿te has planteado alguna vez no usarlas? Windows Hello, Authenticator o claves FIDO2 son alternativas para tener en cuenta.

A nivel de cuentas de servicio, intenta utilizar GMSA, son cuentas que la contraseña las gestiona el Directorio Activo y por lo tanto las puedes configurar en servicios.

Ah, por favor, contraseñas en tareas programas en GPO´s tampoco… Y cuidado con las delegaciones de Kerberos. Pregunta en la taberna de google sobre constrained delegation attack.

BALA N8 Duelo a medianoche: Monitorización y Detección de Amenazas

Ahora recuerda lo primero que te comentaba, te van a entrar y cuando te entren es muy probable que se queden escondidos, investigando tu red, tu negocio y buscando tus datos más valiosos. Cuando eso pase, comentarán errores, te modificarán usuarios, te cambiarán contraseñas, te accederán a sistemas desde lugares extraños.

Es muy importante que monitorices tu entorno. Defender for Identity es una solución de Microsoft para detectar amenazas de Identidad. A nivel de OnPrem también puedes configurar SCOM con sus management Packs.

BALA N9 El testamento de la familia Dalton: Registro y Auditoría de Accesos

Registrar todos tus accesos es otra obligación, ya sea para hacer un análisis forense o una auditoria de seguridad necesitarás tener registros de todos los accesos, permisos, etc… Para esto tus sistemas SIEM y SOAR deberán estar perfectamente afinados.

BALA N10 LAPS el rápido: Gestión de Contraseñas del Administrador Local

Local Administrator Password Solution te permite despreocuparte de las malditas contraseñas del administrador local. Es una solución gratuita y efectiva. Con LAPS la contraseña del administrador se guarda en el objeto computer y mediante ACL puedes filtrar quien puede acceder a esas contraseñas.

LAPS soluciona ese viejo problema de tener miles de servidores con la misma contraseña de administrador local. El AD gestionará la contraseña por ti y mediante política podrás definir cada cuanto se actualiza, la recomendación son 30 días.

LAPS se renovó recientemente a Windows LAPS con mejoras interesantes y sobre todo estar integrado en el sistema operativo. Desgraciadamente no todos los sistemas son compatibles con el nuevo Windows LAPS.

Conclusión: Reflexiones y Recomendaciones Finales

Desgraciadamente proteger el directorio activo de una organización es un trabajo complicado por diferentes motivos, sistemas operativos heredados obsoletos, complejidades de las configuraciones, cifrados, necesidades de proyectos para implementar modelo Tiering, requisitos que afectan a las aplicaciones, etc... Espero que esta pequeña guía te haya servido de ayuda, resume muchos meses de trabajo.

¡Bien! No me puedo creer que hayas llegado hasta el final, muchas gracias por tu tiempo, espero haber podido robarte alguna sonrisa. ¡No olvides tus comentarios y nos vemos en próximos artículos!

De Edwin S. Porter - The Kobal Collection, Dominio público, https://commons.wikimedia.org/w/index.php?curid=13518

Hoy quiero contaros tres historias de mi vida. Esto es todo. No es gran cosa. Sólo tres. La primera historia es sobre conectar los puntos.

De esta forma Jobs empezaba su discurso de graduación en la universidad de Stanford en 2005. Jobs siempre fue un fanático de la regla del 3 y no le fue nada mal. El 3 es el número más persuasivo de la comunicación, existen estudios y mandangas varias sobre nuestra memoria de pez y la facilidad de recordar 3 o 4 elementos.

Jobs vivía según la regla del 3 pero esto no va de Jobs, ni de esa regla, pero si tienes tiempo búscate la vida y curiosea, es interesante.

Barcelona Identidad Digital

Descubre las últimas tendencias sobre Active directory, Entra ID y ciberseguridad.

Contacto | Política de privacidad | © 2024. Todos los derechos reservados.