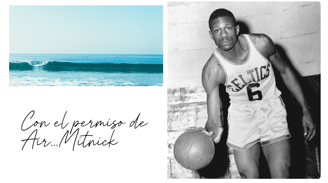

Con el permiso de Air... Mitnick

Destacamos la importancia de la ética en los equipos de ciberseguridad, tomando como referencia la historia personal de Bill Rusell. Explicamos la estrategia de defensa mediante los equipos de seguridad defensiva (Red Team), seguridad ofensiva (Blue Team) y de coordinación (Purple team). Los avances en ingeniería social incrementan las vulnerabilidades de Phising mediante técnicas de intrusión avanzada utilizando la IA .

CIBERSEGURIDAD

Oscar Tortosa

7/4/20245 min read

Contexto histórico y social

Para un afroamericano, la Luisiana de los años 30 no te permitía una vida fácil. En una simple gasolinera podían plantarte una pistola en la cara y obligarte a esperar a pleno sol abrasador hasta que el último blanco tuviera el depósito lleno o que la policía te enviase a casa para cambiarte un vestido recién comprado si no correspondía a tu "clase".

Bill Rusell nació en 1934 en Monroe, Luisiana, en plena gran depresión. En la retina quedaban los felices años 20 y las flappers. Para muchas familias afroamericanas desplazarse del sur hacia norte u oeste no era una elección vital, era la única forma de sobrevivir. Tras el fallecimiento de su madre por un ataque al corazón, su padre cambió el camión por una fábrica de acero, su familia le necesitaba cerca.

Con su imponente físico de 2 metros y su estudio del juego defensivo logró su primera victoria al racismo en el instituto lo que le valió para su fichaje y traslado para jugar en los Celtics, un equipo fundado por Irlandeses y con un público exclusivamente blanco. Su entrenador Auerbach sabía que Rusell cambiaría el baloncesto, 13 temporadas 11 títulos, el jugador con más anillos de la historia de la NBA. Sus duelos legendarios contra Chamberlain quedarán en el recuerdo. Wilt Chamberlain era el gran anotador y Bill el gran defensor, es decir, Blue Team VS Red Team.

Rusell no solo será recordado por su destreza jugando al baloncesto, ni por firmar un contrato que le aseguraba 1 dólar más que Wilt. Rusell será respetado por su ética de trabajo, esfuerzo y liderazgo que le valió para convertirse en el primer entrenador afroamericano de la NBA. Es importante resaltar su profundo compromiso a favor de los derechos raciales en una época muy difícil para un deportista de color. En 1963 estuvo en Washington, en primera fila cuando Martin Luther King dijo la famosa frase "I have a dream". En 1967 apoyó a Muhammad Ali amenazado de muerte tras cambiarse el nombre y convertido al islam para cortar con un nombre y una religión herencia de los propietarios de las plantaciones que habían llevado esclavos africanos a América.

La Importancia del Trabajo en Equipo y la Ética en Ciberseguridad

En el mundo de la ciberseguridad es fundamental contar con empleados con un alto nivel de compromiso ético. El trabajo en equipo es una pieza clave para formar una defensa fuerte y organizada. Debes asumir sin vacilar la responsabilidad de mantener tus sistemas con todas las medidas necesarias. También es importante tener la humildad de reconocer y ser totalmente transparente cuando se detecte algo que pueda ser mejorado o explotado.

Historias de Ciberseguridad: El Caso de Kevin Mitnick

Cuando hablamos de comprometer sistemas informáticos, tengo la obligación de hablar sobre Kevin Mitnick el hacker, cracker y phreaker más famoso de la historia. 1995 fue el último arresto del Cóndor. Antes de esto, el fantasma de los cables fue acusado en 1981 de robar manuales de computadora a Pacific Bell, en 1982 pirateó el Comando de Defensa de Estados Unidos (NORAD), en 1987 Microcorp Systems, en 1988 invadió el sistema de Digital Equipment, en 1989 pirateó la red de Digital Equipment Corporation (DEC)... También falsificó un balance general del Security Pacific Banck donde se mostraban pérdidas por 400 millones de dólares y trató de enviarlo por la red. Su historia entre Shimomura y el FBI es digna de mención.

Una de las técnicas preferidas de Mitnick era la ingeniería social ya que consideraba que el factor determinante de la seguridad es la capacidad de los usuarios de cumplir e interpretar correctamente las políticas de seguridad.

Consideraba que todos podemos fallar fácilmente en este aspecto, ya que los ataques de ingeniería social están basados en cuatro principios básicos y comunes a todas las personas:

Todos queremos ayudar.

El primer movimiento es siempre de confianza hacia el otro.

No nos gusta decir No.

A todos nos gusta que nos alaben.

Nuevas Tendencias en Ciberseguridad: IA y Ataques Avanzados

Pero con el paso de los años la ingeniería social se ha transformado. Según fuentes de Check Point Software, más del 90 % de los ataques a las empresas se original por correos electrónicos maliciosos. En Europa, una organización se ataca una media de 871 veces por semana con el 89 % de los archivos maliciosos enviados por correo electrónico. En África, una organización es atacada una media de 2.042 veces por semana.

El phising se ha convertido a una de las fórmulas de distribución de malware más recurrentes, con ataques tan significativos como Creeper o Happy99, provocando desastres corporativos como WannaCry (3.800 millones de euros) o MyDoom (34.000 millones de euros).

Con la integración de la IA han aparecido nuevas tendencias como el spear phishing, una forma selectiva de phishing. Aprovechando los algoritmos de aprendizaje automático, los atacantes pueden analizar grandes cantidades de datos para elaborar mensajes personalizados y que parecen proceder de fuentes de confianza, como bancos u organizaciones acreditadas.

Otra tendencia utilizando IA es la tecnología Deepfake que lleva el phishing a otro nivel. Con las Deepfake, los atacantes pueden crear contenidos de audio y vídeo realistas que suplantan la identidad de personas u organizaciones. Imaginar si Mitnick hubiese tenido acceso a estas herramientas...

Recomendaciones para la Seguridad Personal y Corporativa

En este punto, os recomiendo a nivel familiar establecer una palabra de seguridad. Ya se están recibiendo intentos de estafa con voces de familiares o compañeros de trabajo.

¿Y como podemos proteger las organizaciones?

Rusell y Chamberlain tienen que jugar en el mismo equipo y necesitan un base que distribuya el juego a lo Magic Johnson. Es decir, las organizaciones deben contar con un Red Team que se encarge de simular ataques, un Blue Team que se encarge de defender y un Purple Rain....

I never meant to cause you any sorrow... Esto... Quería decir un Purple Team que coordine los movimientos de los dos equipos.

Funciones y Responsabilidades del Red Team

Los equipos de Red Team utilizan una gran variedad de métodos y herramientas para explotar las debilidades y vulnerabilidades. Algunos ejemplos de ejercicios de los Red Team son:

Pruebas de penetración

Ingeniería social

Phishing

Interceptación de comunicaciones

Clonación de tarjetas de seguridad

Funciones y Responsabilidades del Blue Team

Los equipos de Blue Team en cambio, se encargan de velar por la robustez de la seguridad implementando acciones de mejora de la seguridad como por ejemplo:

Realizar auditorías del DNS

Realizar análisis de la huella digital

Instalar software de seguridad (EndPoing) en dispositivos

Mantenimiento de firewalls

Desplegar software IDS e IPS

Implementar soluciones SIEM

Analizar los registros y la memoria

Segregar redes

Usar regularmente software de exploración de vulnerabilidades.

Mantenimiento de software antivirus o antimalware.

Integrar la seguridad en los procesos.

Conclusión: El Futuro de la Ciberseguridad y la Importancia de la Cooperación

El futuro de la ciberseguridad depende de la colaboración continua entre los equipos de Red Team, Blue Team y Purple Team. Al trabajar juntos, pueden anticipar y defenderse contra las amenazas emergentes. La ética, la transparencia y el compromiso con la mejora constante son esenciales para proteger nuestras redes y sistemas en un mundo cada vez más digital.

Espero que el artículo de esta semana os haya gustado. En mi newsletter de correo envío semanalmente un correo con las novedades sobre marca personal, IA y seguridad.

Oscar T.

Imágenes de dominio público de Bill Rusell

Barcelona Identidad Digital

Descubre las últimas tendencias sobre Active directory, Entra ID y ciberseguridad.

Contacto | Política de privacidad | © 2024. Todos los derechos reservados.